我们的专家会不断挖掘该恶意软件的新细节,该帖会持续更新。

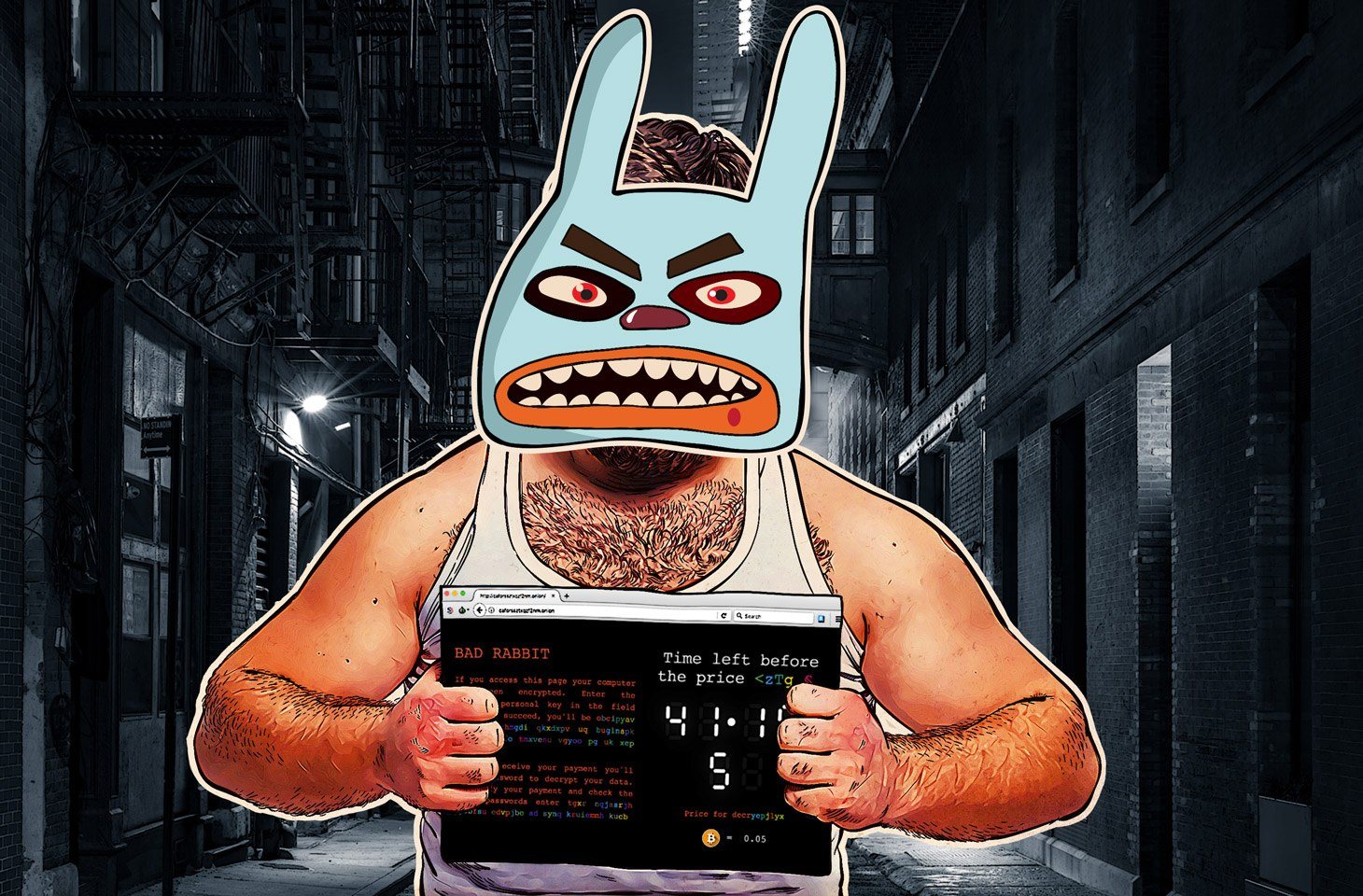

今年我们已经看到两起大规模的勒索软件攻击事件,我们指的是臭名昭著的WannaCry和ExPetr(也称作Petya 和 NotPetya)。现在看起来似乎第三波攻击正在蔓延:一种叫做坏兔子(Bad Rabbit)的新恶意软件——至少根据勒索信中链接的暗网显示,这就是该勒索软件的名字。

我们目前所了解的坏兔子勒索软件情况是,俄罗斯一些大型媒体机构已经被感染,Interfax通讯社和 Fontanka.ru已确认是该恶意软件的受害者。Odessa国际机场也汇报了一起信息系统网络袭击事件,但是否属于同一攻击还尚且不明确。

发起坏兔子攻击的罪犯索要0.05比特币赎金,根据目前兑换率大约是280美元。

根据我们的发现,本次攻击并没有利用漏洞进行攻击。而是一种路过式攻击:受害人从受感染网站下载假冒的Adobe Flash安装程序,手动启动.exe文件,然后就会感染病毒。我们的研究人员已经检测到一系列危险网站,全部是新闻或媒体网站。

被坏兔子加密的文件能否恢复(支付赎金或利用勒索软件代码的一些漏洞)目前还不知道。卡巴斯基实验室反病毒专家正对攻击进行调查,我们会在本帖中随时更新他们的发现结果。

根据我们掌握的数据,本次攻击的多数受害人都在俄罗斯。在乌克兰、土耳其和德国也发现了少量类似攻击。该勒索软件会通过一系列黑客入侵的俄罗斯媒体网站使设备受到感染。根据我们的调查,这是一次针对企业网络的选择性攻击,所用方法类似于ExPetr攻击。然而我们无法确定是否与ExPetr有关。我们将继续调查。同时你还可以从Securelist发帖中发现更多技术细节。

卡巴斯基实验室产品对该攻击的检测结果:

UDS:DangerousObject.Multi.Generic (由卡巴斯基安全网络(Kaspersky Security Network)检测到),PDM:Trojan.Win32.Generic(由系统监视(System Watcher)检测到)以及Trojan-Ransom.Win32.Gen.ftl。

为避免成为坏兔子勒索软件的受害者,请参照以下做法:

卡巴斯基实验室产品用户:

- 确保系统监控(System Watcher)和卡巴斯基安全网络(Kaspersky Security Network)运行。若没有开启,请务必将这些功能打开。

其他用户:

- 拦截执行文件:c:\windows\infpub.dat 和c:\Windows\cscc.dat。

- 禁用WMI服务(如果环境允许的话)防止恶意软件在你的网络中蔓延。

针对所有人的建议:

- 备份资料

- 不要支付勒索金

勒索软件

勒索软件

提示

提示