全球领先的分析公司 QKS Group 将我们评为 2025 年 SPARK Matrix™ 领导者

全球网络威胁洞见,触手可及

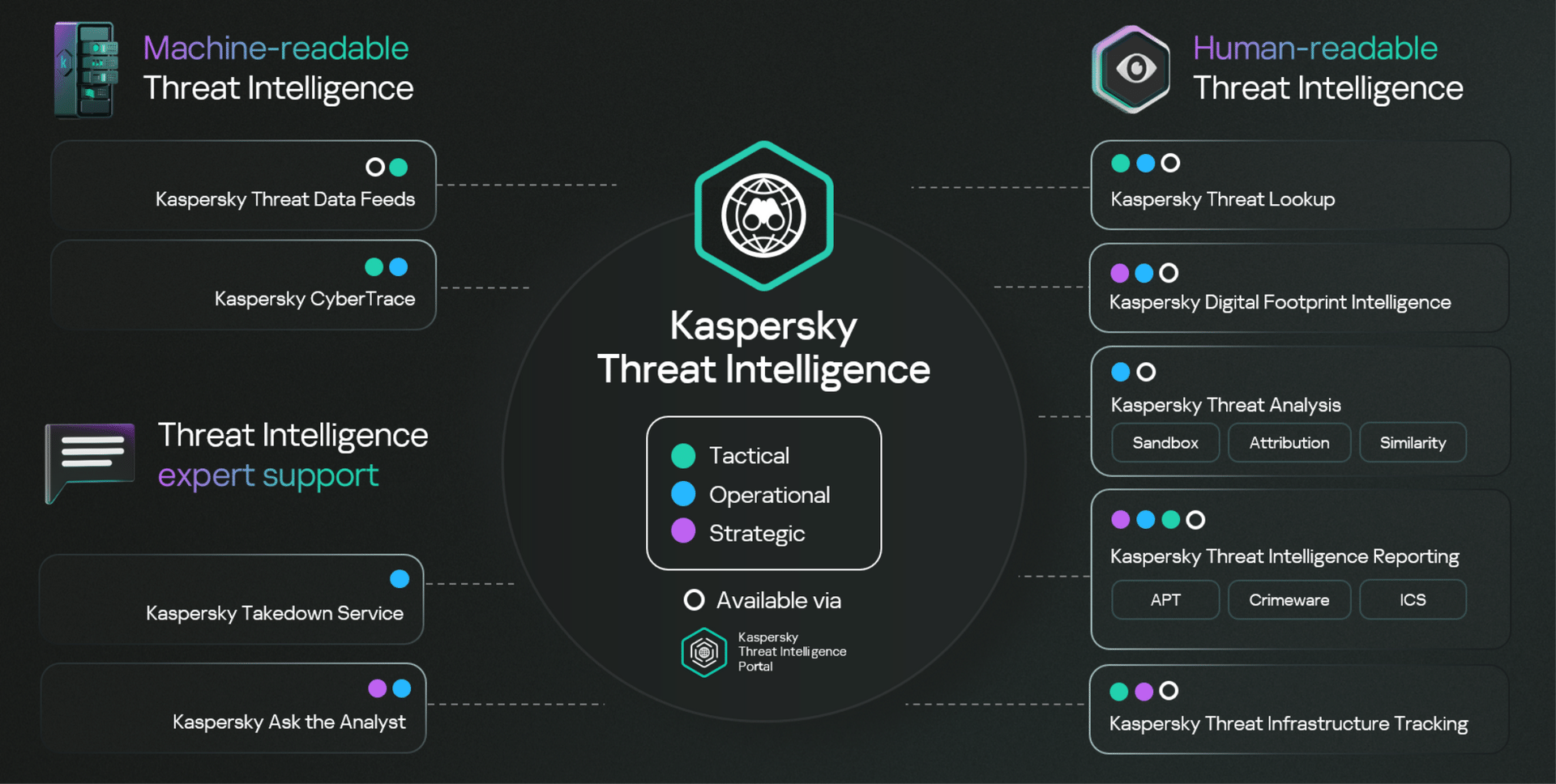

核心组成部分

卡巴斯基威胁情报门户,融合多样化数据源与专家研究,提供实战导向的洞察见解,助您获得战术、操作和策略方面的情报,在动态威胁态势中保障各方面安全。

通过卡巴斯基威胁情报门户,了解您的威胁态势

显著优势

卡巴斯基威胁情报门户免费版

立即体验专业可信的威胁情报功能

开箱即用的集成

借助开箱即用的连接器,或依托卡巴斯基功能强大的 RESTful API

实现安全工具与卡巴斯基威胁情报系统的高效集成

应用案例

了解卡巴斯基威胁情报的实际案例

荣誉奖项

白皮书

联系所在地区合作伙伴

如果您想要了解如何为您的企业筑起坚固的网络防线,抵御复杂网络攻击,并探寻市场上通过多项测试验证、备受认可的安全产品,可即刻联系您所在地区的卡巴斯基合作伙伴或申请演示试用。