就在几个小时前,新一轮的勒索软件攻击在全球爆发,这次的规模看起来与不久前席卷全球的WannaCry勒索软件不相上下。

短短几个小时,就有不同国家的好几家大公司报告了感染情况,感染很可能会进一步蔓延。

目前尚不清楚这种新出现的勒索软件到底是什么。有人认为可能是Petya的某种变体(Petya.A、Petya.D或PetrWrap),也可能是WannaCry(其实不是)。卡巴斯基实验室专家目前正在调查这一新的威胁,一旦他们掌握了确凿的事实,我们会更新本文。

这次的攻击看上去很复杂,涉及好几个攻击向量。我们可以肯定的是攻击利用了修改后的EternalBlue漏洞,至少在公司网络中传播的勒索软件利用是这种漏洞。了解关于此攻击的更多技术方面信息。

目前已知卡巴斯基实验室的产品能利用卡巴斯基安全网络(KSN)检测到这种新型勒索软件,结论字符串是UDS:DangerousObject.Multi.Generic。下面是我们建议客户采取的措施:

1.确保”卡巴斯基安全网络”和”系统监控”组件已打开。

2.立即手动更新反病毒数据库。在接下来的几个小时,最好多更新几次。

3.作为一种额外的保护手段,还可以使用AppLocker功能来禁用执行perfc.dat文件和Sysinternals Suite中PSExec实用程序。

4.安装Windows的所有安全更新。其中一个安全更新特别重要,它会修复EternalBlue利用的漏洞。请参阅具体操作说明。

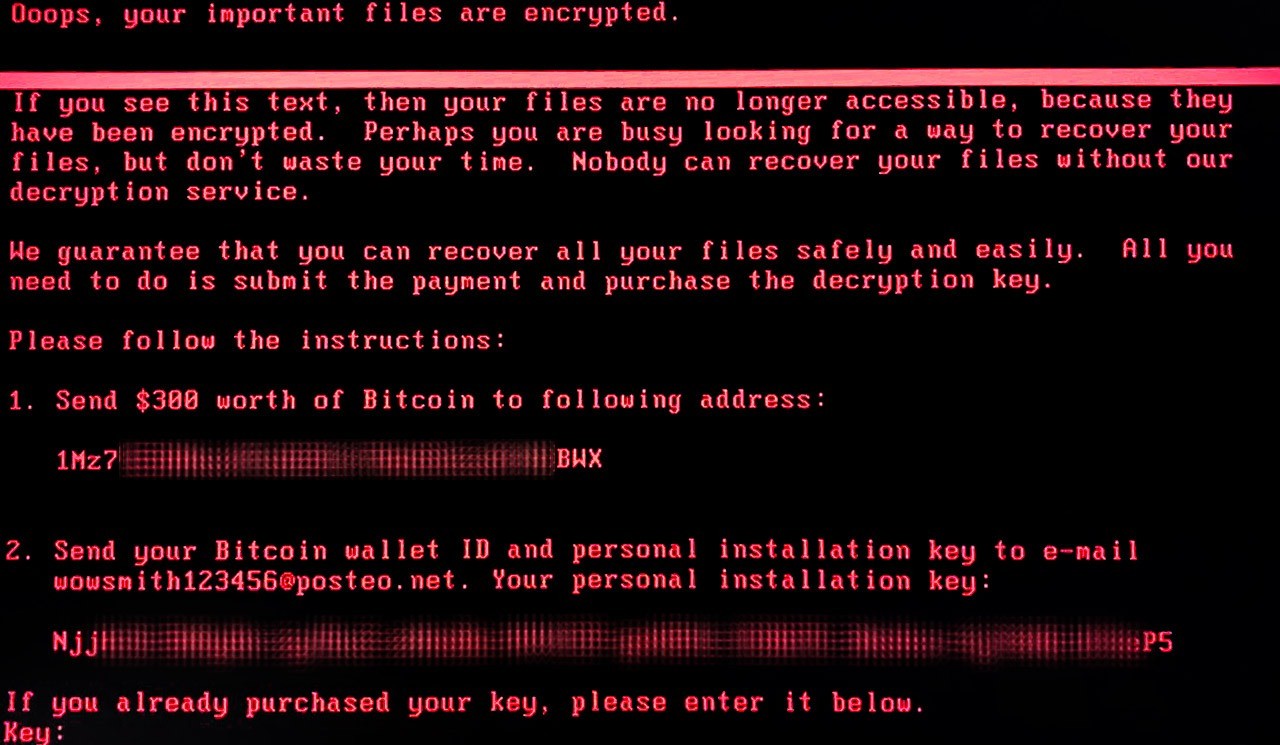

据外媒《Motherboard》报道的最新消息,德国电子邮件提供商Posteo已经关闭了受害者可能用于联系勒索者、确认比特币交易和接收解密密钥的电子邮件地址。这意味着想支付赎金给犯罪分子来拿回自己文件的受害者无法再这样做了。当然,卡巴斯基实验室不主张支付赎金,对于上述情况这样做似乎毫无意义。

更新

卡巴斯基实验室研究人员在分析了加密例程的高级代码后,确定攻击者无法解密受害用户的加密磁盘。要想解密,攻击者需要安装ID。在一些老版本的类似勒索软件(如Petya/Mischa/GoldenEye)中,此安装ID含有密钥恢复所需的信息。

ExPetr(也称为NotPetya)没有该安装ID,这意味着攻击者无法提取解密所需的信息。总之,受害用户无法恢复其数据。

不要支付赎金。没用的。

威胁

威胁

提示

提示