勒索软件防护

勒索软件是一种特洛伊木马,它会修改受害者计算机上的用户数据,使受害者无法再使用数据或完全运行计算机。一旦数据被“扣为人质”(阻止或加密),用户就会收到赎金要求。最后会让受害者给罪犯汇钱;网络罪犯承诺,一旦收到此赎金,就向受害者发送程序以恢复数据或恢复计算机的性能。

由于以下原因,勒索软件是当今网络世界面临的最热门的威胁之一:

- 该威胁具有清晰的获利模型

- 实施此类恶意软件十分容易

勒索软件可以复杂,也可以简单,具体取决于计划的受害者:

- 常见的勒索软件通过恶意垃圾邮件活动、漏洞利用工具包等方式广泛传播。

- 复杂的勒索软件用于定向攻击

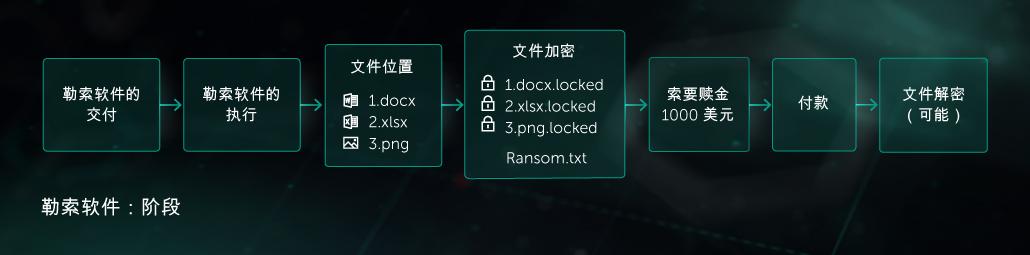

勒索软件攻击分为以下几个阶段:

- 传送到受害者计算机:垃圾邮件中的恶意附件、漏洞利用、在定向攻击中进行渗透

- 执行:加密重要的用户文件

- 要求赎金

- 数据解密(可选)

为了有效防御勒索软件,安全解决方案必须使用多层保护模型。Kaspersky 的新一代多层保护功能使产品可以在攻击的交付阶段和执行阶段检测勒索软件。我们来更深入地了解这些阶段。

交付阶段:垃圾邮件中的恶意附件

如今,分发勒索软件的最常见方法之一是在电子邮件(垃圾邮件)中发送带有可执行脚本的存档。或者,将带有恶意宏的 Microsoft Office 文档用作附件。

在 Kaspersky 的产品中,邮件 AV 组件可分析邮件的整体上下文(包括电子邮件附件),并对内容应用强力启发法。

交付阶段:漏洞利用

漏洞利用防护 (EP) 是一个特殊组件,用于阻止恶意软件(包括勒索软件)通过软件漏洞渗透。受 EP 保护的最重要的应用程序包括浏览器、办公应用程序、pdf 阅读器等。对于上述软件中的每个可疑操作(例如子进程启动),该组件都会针对其行为,对照恶意模式进行额外的安全分析。EP 有助于阻止勒索软件,包括 CryptXXX 等。

2017 年,全世界开始意识到攻击者使用网络漏洞作为分发勒索软件的方法。通过 SMB 漏洞利用,WannaCry 勒索软件泛滥成灾。此类漏洞只能在网络级别上阻止。Kaspersky 的产品具有用于网络流量分析的特殊组件 - 入侵检测系统 (IDS)。该组件可在低级别对网络数据包进行分析,并对它们应用启发模式,以检测恶意网络活动。此组件成功检测到了 EternalBlue/EternalRomance 漏洞。这有助于防止 WannaCry 感染。

执行阶段

恶意攻击者试图通过不同的方法绕过静态检测。在这种情况下,行为检测成了最后但最强大的防线。对每个进程活动的分析可以揭示恶意模式。之后,该产品可终止进程,并使用修复引擎回滚更改。即使面对以前未知的威胁(包括勒索软件),基于行为的检测也是有效的。基本的勒索软件模式包括以下几个步骤:

- 在受害者的计算机上查找重要文件

- 读取每个文件的内容

- 加密内容并将更改保存到磁盘

通过匹配这种恶意行为模式,行为引擎将阻止该过程并使用修复引擎回滚更改。通过这种模式成功检测勒索软件的示例包括 Polyglot、WannaCry(该恶意软件的加密部分),等等。

勒索软件的检测不受上述模式的限制,许多其他形式的检测也可以有效抵御此类威胁。在 2017 年 7 月由勒索软件 ExPetr 发起的攻击中,该方法的效率得到了证明。恶意攻击者使用 Petya 勒索软件的低级部分进行主文件表(MFT,包含 NTFS 文件系统的所有文件、目录和文件元数据)加密。为了执行此攻击,他们运行了一个高级组件,该组件重写了硬盘的主引导记录 (MBR)。威胁行为引擎组件将此类行为标记为恶意行为,并阻止了该过程。即使其他恶意攻击者编写了类似的勒索软件,无论使用哪种类型的混淆/反模拟技术,其功能都将失效。

定向攻击中的勒索软件

2017 年,Kaspersky 专家发现了多个对组织发起攻击的团体,这些团体的主要目标是:加密数据。

在许多定向攻击中,使用了用于磁盘/文件加密的合法实用程序。例如,用于加密的 DiskCryptor 和用于通过公司网络进行批量安装的 PSExec。基于静态和基本行为的合法实用程序检测将效率低下,因为在合法使用的情况下会产生误报。因此,需要收集和分析实用程序的完整使用上下文。对于上述示例,通过 PSExec 实用程序安装用于加密的合法实用程序的模式可能令人怀疑,而该产品会执行相应的保护措施,这将防止数据损坏,同时不会向其他用户发出多余的误报。