卡巴斯基检测到一系列复杂的攻击行为,攻击者通过从GitHub、Microsoft Learn Challenge、Quora等合法服务及社交网络中检索信息。攻击者这样做是为了躲避检测,并运行一个执行链来启动Cobalt Strike Beacon——这是一种远程控制计算机、执行命令、窃取数据并在网络中保持持久访问的工具。这些攻击于2024年下半年首次在日本、马来西亚、秘鲁和俄罗斯的多个机构中发现,并持续活跃至2025年。这些攻击的大多数受害者是中大型企业。

为了入侵受害者的设备,攻击者发送了鱼叉式网络钓鱼邮件,这些邮件伪装成来自大型国有公司(尤其是在石油和天然气行业)的合法通信。邮件内容措辞旨在表达对受害者组织产品和服务的兴趣,以诱骗收件人打开恶意附件。附件是一个压缩包,其中包含看似包含所需产品和服务要求的PDF文件——但实际上,其中一些PDF文件是包含恶意软件的可执行EXE和DLL文件。

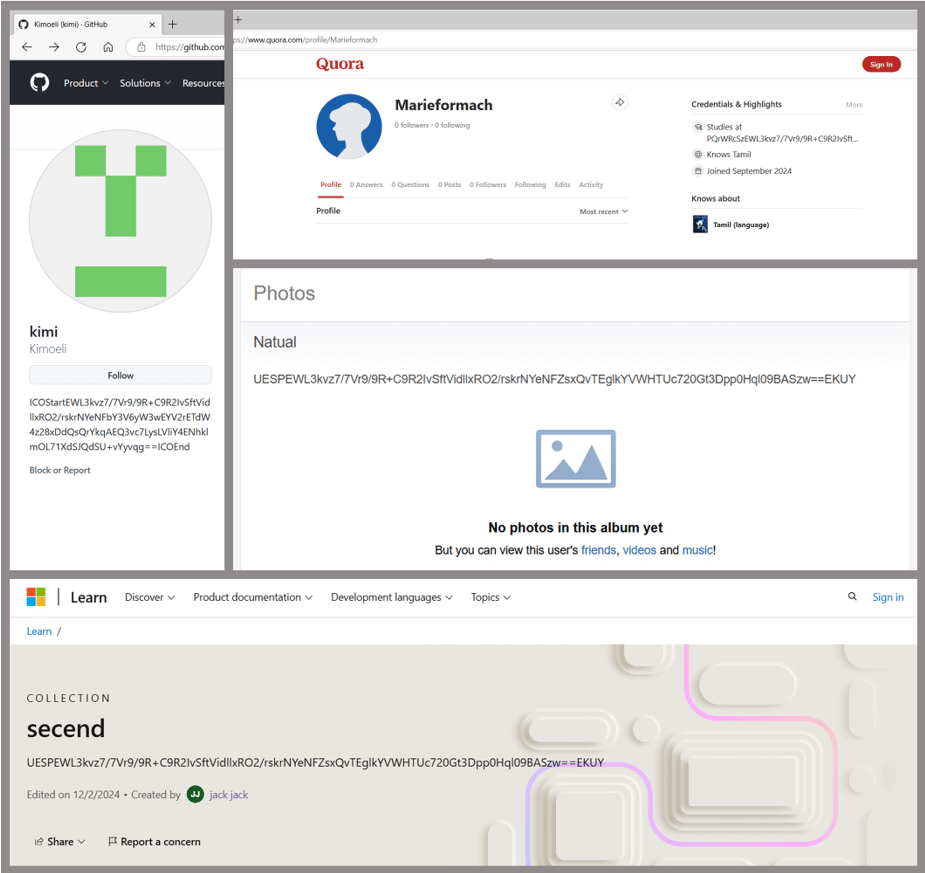

攻击者利用DLL劫持技术,并利用了合法的崩溃报告发送实用程序(Crash reporting Send Utility),该程序原本是用于帮助开发者获取应用程序实时崩溃报告的合法工具。为了正常运行,该恶意软件还会从热门合法平台上的公共资料文件中检索并下载存储的代码,以避免被检测到。巴斯基发现这些代码被加密隐藏在GitHub账户中,而指向这些代码的加密链接则散布于其他GitHub账户、Microsoft Learn Challenge平台、问答网站甚至俄罗斯社交媒体。所有这些个人资料和页面均专门为此次攻击创建。当恶意代码在受害者机器上执行后,Cobalt Strike Beacon被启动,受害者系统因此遭到入侵。

热门网络平台上含有恶意代码的账户:个人资料

“尽管我们未发现攻击者使用真实用户的社交媒体账户的证据,因为所有账户均专门为此次攻击创建,但这并不能阻止威胁行为者滥用这些平台提供的各种机制。例如,他们可以将恶意代码字符串隐藏在合法用户帖子的评论区中。威胁行为者者正在使用越来越复杂的方法来隐藏早已为人所知的工具,及时了解最新的威胁情报对于防范此类攻击至关重要。”卡巴斯基恶意软件分析团队负责人Maxim Starodubov评论说。

此次攻击中用于获取恶意代码下载地址的手法,与之前实用中文的攻击者EastWind攻击活动中观察到的技术手段高度相似。

更多详情,请参阅Securelist.com。

卡巴斯基建议组织遵循以下安全准则以确保安全:

- 密切关注数字基础设施状态,并持续监控网络边界安全

- 采用经过验证的安全方案,检测并拦截批量邮件中的恶意软件

- 对员工进行培训,以增强其网络安全意识

- 使用全面的系统来保护公司设备,该系统可在早期阶段检测并阻止攻击。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的个人用户、企业、关键基础设施和政府提供安全保护。该公司全面的安全产品组合包括领先的个人设备数字生活保护、面向企业的专业安全产品和服务,以及用于对抗复杂且不断演变的数字威胁的网络免疫解决方案。我们为数百万个人用户及近20万企业客户守护他们最珍视的数字资产。要了解更多详情,请访问www.kaspersky.com。