在泰国举办的安全分析师大会上,卡巴斯基全球研究与分析团队(GReAT)通过两个分别名为GhostCall和GhostHire的高度针对性恶意攻击活动,揭露了BlueNoroff威胁组织最新的APT活动状况。至少从2025年4月以来,这些持续进行的攻击活动就一直瞄准印度、土耳其、澳大利亚以及欧洲和亚洲其他国家的Web3与加密货币机构。

BlueNoroff 是臭名昭著的 Lazarus 组织的一个分支,它持续扩大其标志性行动SnatchCrypto的规模,这是一个针对全球加密货币行业的、以经济利益为驱动的行动。最新披露的GhostCall与Ghosthire行动采用新型渗透技术和定制化恶意软件,专门攻击区块链开发者与企业高管。这些攻击主要针对macOS和Windows系统,并通过统一的命令与控制基础设施进行管理。

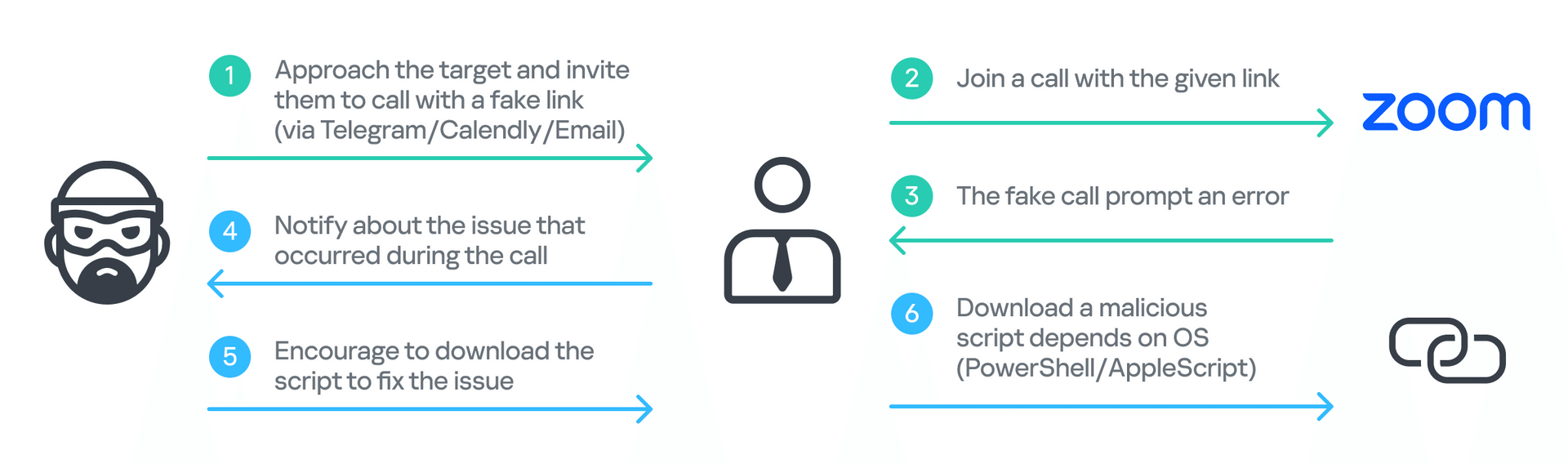

GhostCall 行动主要针对 macOS 设备,首先发动一场高度复杂且个性化的社会工程学攻击。攻击者通过 Telegram 联系受害者,冒充风险投资家,在某些情况下甚至使用真实的创业者和初创公司创始人被盗用的账户,以推广投资或合作机会。受害者会被引导至仿冒Zoom或Microsoft Teams的钓鱼网站参与虚假投资会议,期间被诱导“更新”客户端以修复音频问题,这一操作会下载恶意脚本并在设备上部署恶意软件。

“这些攻击行动依赖于精心策划的欺骗手段。攻击者在精心安排的会议中播放之前受害者的视频,使互动看起来像真实的通话,并以此操纵新的目标。在此过程中收集到的数据,不仅被用来对付最初的受害者,还被利用来发动后续攻击和供应链攻击,通过利用已建立的信任关系,损害更广泛的组织和用户,”卡巴斯基GReAT安全研究员Sojun Ryu评论说。

攻击者部署了七个多阶段执行链,其中四个是之前从未见过的,用于分发一系列新型定制化恶意载荷,包括加密货币窃密程序、浏览器凭据窃取工具、敏感信息窃取器以及Telegram通讯平台凭据窃取程序。

GhostCall行动的攻击流程

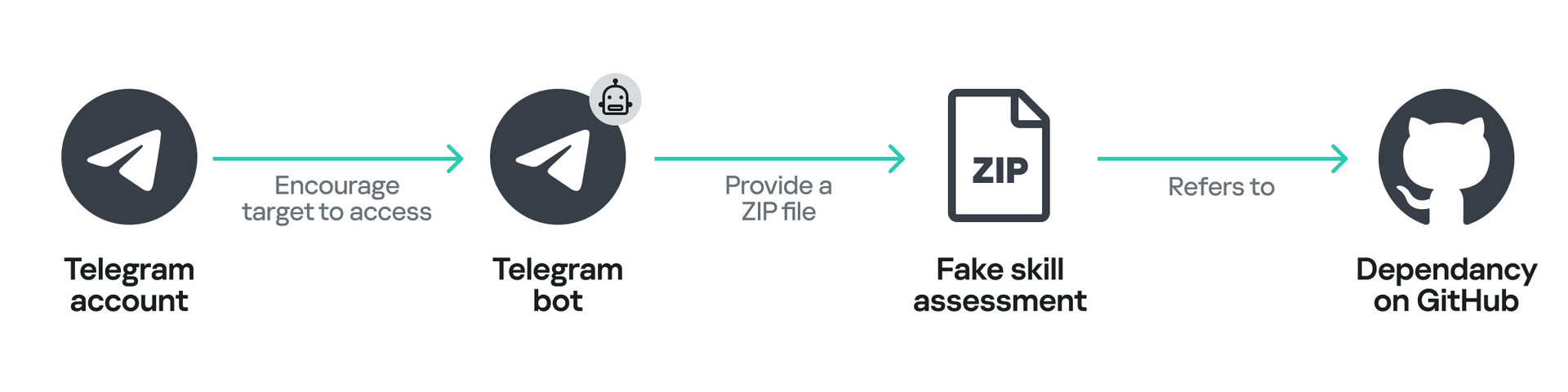

在GhostHire攻击行动中,该APT组织通过冒充招聘人员针对区块链开发者进行攻击。受害者被诱骗下载并运行一个伪装成技能评估的GitHub仓库,其中暗藏恶意软件。GhostHire行动与GhostCall活动共享基础设施和攻击工具,但不同于视频会议攻击方式,而是专注于通过虚假招聘接触实际操作的开发者和工程师。初步接触后,受害者会被添加至Telegram机器人,该机器人会发送ZIP文件或GitHub链接,并设定短暂任务期限。一旦执行,恶意软件便会根据操作系统特性定制安装至受害者设备。

GhostHire行动的攻击流程

通过使用生成式人工智能,BlueNoroff 得以加速恶意软件开发并完善其攻击技术。攻击者引入了新的编程语言并增加了额外功能,使得对其进行检测与分析的工作变得更为复杂。这项技术还进一步帮助该组织管理和扩展其攻击行动,既提升了攻击的复杂性,也扩大了攻击规模。

“自上次行动以来,威胁行为者的攻击策略已超越单纯窃取加密货币和浏览器凭证的阶段。生成式人工智能的应用显著加速了这一进程,使恶意软件开发更为便捷,同时降低了运营成本。这种AI驱动的方式有助于填补现有信息的空白,从而实现更精准的目标定位。通过将泄露数据与AI分析能力相结合,此类攻击的波及范围正在持续扩大。我们希望我们的研究成果能够为遏制后续危害贡献力量,”卡巴斯基GreAT高级安全研究员Omar Amin评论说。

有关这些攻击的更多详情以及感染迹象,请参阅Securelist.com上的报告。

为有效防范GhostCall与GhostHire等攻击活动,建议组织和企业采取以下最佳实践:

· 面对慷慨的优惠与投资提案需保持警惕。核实每个新联系人的身份,尤其是通过Telegram、LinkedIn或其他社交平台主动联系的人。所有敏感通信务必通过经过验证的企业安全渠道进行。

· 警惕可信联系人账户可能已被盗用的风险。在打开任何文件和链接之前,务必通过其他渠道核实对方身份,并始终确保您访问的是官方域名。避免运行未经核实的脚本或命令来解决问题。

· 为了保护公司免受各种威胁,请使用卡巴斯基 Next 产品线中的解决方案,这些解决方案为任何规模和行业的组织提供实时保护、威胁可见性、调查以及 EDR(端点检测与响应)和 XDR(扩展检测与响应)的响应能力。根据您当前的需求和可用资源,您可以选择最适合的产品层级,并且如果您的网络安全需求发生变化,可以轻松迁移到其他层级。

· 采用卡巴斯基托管安全服务,例如入侵评估、托管检测与响应(MDR)和/或事件响应服务。这些服务完整覆盖从威胁识别到持续防护与修复的整个事件管理周期。这些服务有助于防范规避性网络攻击、调查事件,并能在公司缺乏网络安全人员的情况下提供额外的专业知识。

· 为企业信息安全专业人员提供针对本机构的网络威胁深度洞察能力。最新版卡巴斯基威胁情报平台将为其提供覆盖整个事件管理周期的丰富情境信息,帮助专业人员及时识别网络安全风险。

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的个人用户、企业、关键基础设施和政府提供安全保护。该公司全面的安全产品组合包括领先的个人设备数字生活保护、面向企业的专业安全产品和服务,以及用于对抗复杂且不断演变的数字威胁的网络免疫解决方案。我们为数百万个人用户及近20万企业客户守护他们最珍视的数字资产。要了解更多详情,请访问www.kaspersky.com。