对卡巴斯基实验室研究人员在2017年进行的企业网络渗透测试进行分析发现,成功突破外围便捷的攻击中,有四分之三(73%)是通过使用包含漏洞的网页应用实现的。这些发现发表在题为“2017年企业洗脑洗系统安全评估”的一篇报告中。

每个IT基础设施都是独一无二的,大多数危险的攻击都进行了专门规划,并考虑到特定组织的漏洞。每年,卡巴斯基实验室的安全服务部门都会对可能的攻击情景进行实际演示,以帮助全球组织识别其网络中的漏洞,避免企业遭受财务、运营和声誉损失。年度渗透测试报告的目的是让IT安全专业人员了解相关的漏洞以及针对当代企业信息系统的攻击媒介,从而加强其对自身组织的保护。

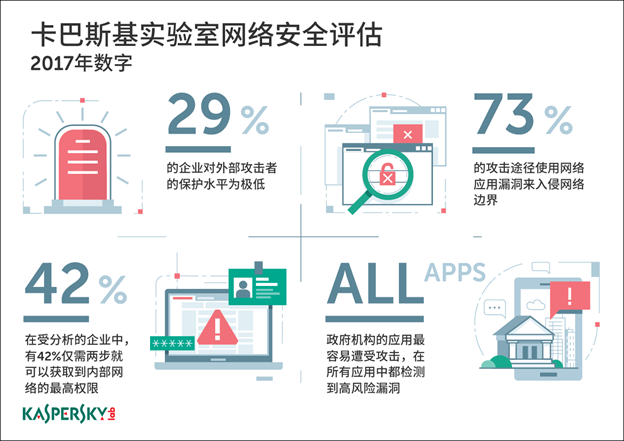

2017年的研究结果显示,受分析的企业中,43%对外部攻击者的总体保护水平评估为低或极低。2017年,成功突破企业网络边界的外部攻击中,有73%是通过使用包含漏洞的网页应用。另一个常用的入侵网络边界的攻击媒介是攻击具有弱的或默认凭据的公共可用管理接口。在29%的外部渗透测试项目中,卡巴斯基实验室专家成功获取到整个IT基础设施的最高权限,包括能够访问大多数重要业务系统、服务器、网络设备以及员工工作站的管理层面权限。测试过程中,卡巴斯基实验室扮演了来自互联网上的“攻击者“,而且对受攻击组织并不了解。

企业内部网络的信息安全情况更糟。在所有被分析的企业中,有93%的内部攻击者防护等级被认定为低或极低。在86%的受分析企业中,获得了内部网络的最高权限;其中有42%至需要采取两步攻击就可以实现。平均来说,在每个测试项目中,药获得最高权限,只需要2个到3个攻击媒介。一旦攻击者获得这一权限,就可以完全控制整个网络,包括企业的关键系统。

臭名远扬的MS17-101漏洞在独立的针对性攻击和勒索软件攻击(例如WannaCry和NotPetya/ExPetr)中被广泛利用。在该漏洞信息被公布后,仍然在75%的接受内部渗透测试的企业中检测到这种漏洞。有些企业和组织甚至在漏洞补丁发布后7-8个月也没有更新自己的Windows系统。整体来看,在86%的受分析公司的网络便捷以及80%的公司的内部网络中发现了过时的软件,这表明由于基础IT安全流程的执行力不够,导致很多企业成为让攻击者轻易得手的攻击目标。

根据安全评估项目的结果,政府机构的网络应用程序最不安全,每个应用程序中都存在高风险漏洞(100%)。相比之下,电子商务应用则可以更好地抵御外部干扰。只有四分之一多点的网络应用包含高风险漏洞,这使得它们得到的保护更为到位。

“定性实施网络过滤和密码策略等简单安全措施将大大提高安全性。例如,一半的攻击媒介可以通过限制访问管理界面而被阻止,”卡巴斯基实验室安全服务分析高级安全研究员Sergey Okhotin说。

要增加安全姿态,建议企业采取以下措施:

- 特别注意网络应用的安全,及时更新包含漏洞的软件,部署密码保护和防火墙规则。

- 定期对IT基础设施(包括应用)进行安全评估。

- 确保尽早检测出信息安全事故。在攻击的早期阶段及时发现威胁活动,及时做出响应,能够阻止危害或大幅降低危害。已经建立好安全评估、漏洞管理和信息安全事故检测的成熟机构和组织可以考虑进行Red Teaming类型的测试。这些测试能够帮助企业检查基础设施抵御隐形的高水平的攻击的能力,还能够帮助训练信息安全服务识别攻击,并在现实条件下对其做出响应。

要了解更多有关2017年的安全服务评估结果详情,请阅读Securelist上的相关博文。