应用程序控制和 HIPS

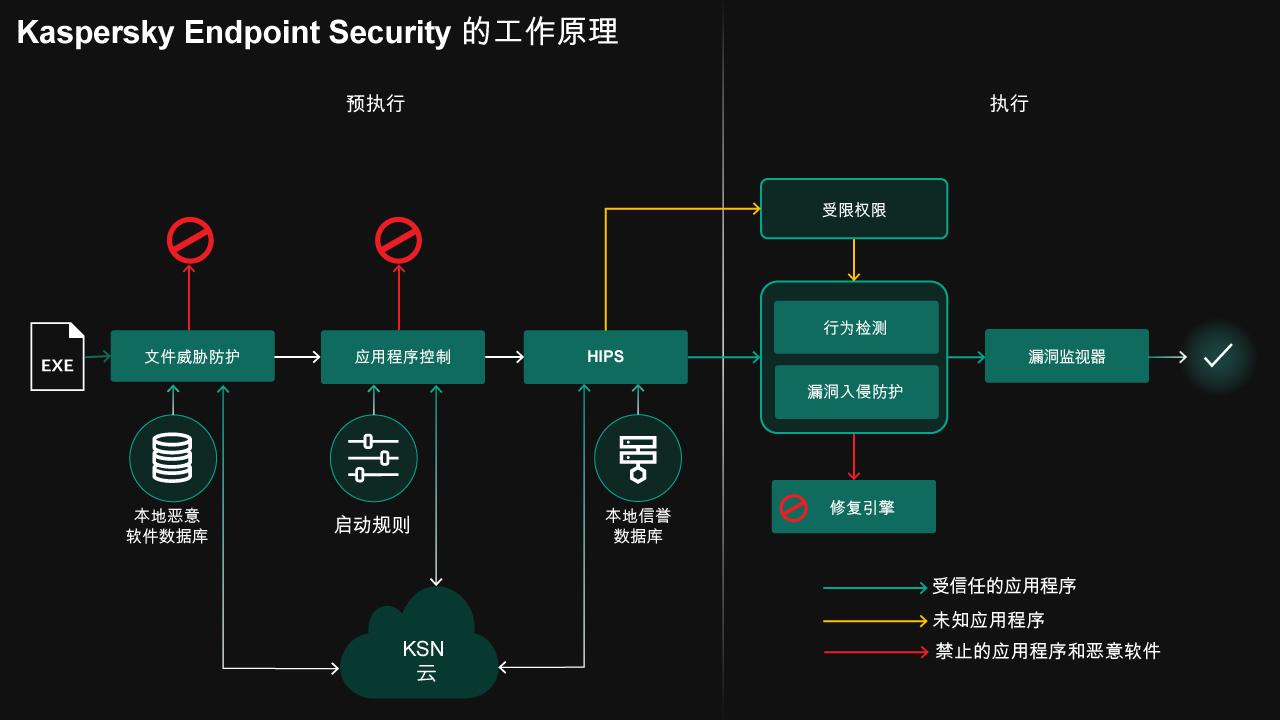

传统的网络攻击防护基于恶意软件检测,这种检测会在任何应用程序执行之前,根据已知恶意软件指标数据库检查所有应用程序。在 Kaspersky 产品中,这一基本威胁防护层的代表是 KSN 云检测、ML 恶意软件分类、反 Rootkit 技术和其他反恶意软件技术。

另一种有效的方法是“增强被攻击系统的安全性” - 即使是面对未知威胁,也可以通过强化应用程序对关键系统资源的访问,阻止这些威胁。我们以资源为中心的保护技术的主要示例如下:应用程序控制 - 根据本地白名单/黑名单规则允许或阻止文件执行;主机入侵防护系统 (HIPS) - 根据应用程序声誉,限制应用程序对主机资源(数据、注册表项、进程内存)的访问权限。

为了完善您对于 Kaspersky 多层端点安全性的理解,我们还应该提及下一层级的部分执行控制技术:行为检测、漏洞利用防护、补救引擎和漏洞监视器,我们将在其他 TechnoWiki 文章中对这些技术进行介绍。

信任度类别

在 Kaspersky 的解决方案中,资源保护的基础在于将应用程序分配到各个信任度类别,并定义每个类别允许的操作,包括:

- 将应用程序归属到信任度类别。

- 根据规则来控制应用程序启动并与其他进程、数据、网络等元素交互的能力。

- 应用程序监视 - 一旦应用程序显示恶意活动,权限就会降级:尝试控制其他应用程序、更改注册表项,等等。

- 受保护的引导 - 确保执行应用程序信任度归类、控制和监视。

应用程序权限由其所属的信任度类别定义。应用程序会在主机上自动进行清点,并分配到适当的信任度类别。在 Kaspersky Endpoint Security for Business (KESB) 中,应用程序列表从用户计算机交付给管理员 - 使他们能够制定自己的应用程序控制策略。

根据应用程序的行为将应用程序归属到信任度类别,将通过反恶意软件引擎、KSN 中的声誉、电子签名和应用程序完整性检查对其行为进行评估。在主机上安装了反恶意软件解决方案之后,将在首次启动或分组时评估应用程序。

信任度类别包括:

- 受信任的应用程序:操作系统应用程序(svchost、smss 等)、来自已知供应商、具有经验证的签名和完整性的合法应用程序。

- 不受信任的应用程序:恶意软件(甚至会禁止启动)。

- 未知的应用程序:受限制(取决于其性质)。例如,允许运行识别为广告软件(尚且不属于恶意软件)的应用程序,但不允许将代码注入其他进程。没有体现出恶意活动只是缺少签名的应用程序将具有更广泛的权限。

初始分类后,反恶意软件解决方案将继续监视应用程序。如果它们显示恶意软件特征,则将它们降级到较低的信任度类别,并且其权限受到限制。可以通过 KSN 定期重新确认应用程序声誉,以防最近在云中对该应用程序的声誉进行了降级。

修复引擎将记录不属于“受信任”类别的应用程序的操作。如果发现某个应用程序是恶意软件,则引擎会回滚该应用程序所做的更改。

应用程序控制

应用程序的启动能力取决于它的信任度类别。

在 Kaspersky Internet Security(适用于家庭用户)中,用户可以微调其主机上的应用程序阻止功能并选择模式:

- 在自动模式下,不受信任的应用程序将被自动阻止(黑名单)。

- 在“默认拒绝”模式(白名单)下,仅启动受信任的应用程序(PE32 文件、.Net 可执行文件、安装程序和某些其他格式的文件)。其他应用程序将被永久阻止(包括重新启动和操作系统更新期间)。

- 在手动模式下,用户可以在首次启动时决定是否阻止特定的应用程序。

在 Kaspersky Endpoint Security for Business 中,管理员可以为应用程序、可执行程序模块(PE 文件、exe、scr、dll)和通过各种解释程序执行的脚本(com、bat、cmd、ps1、vbs、js、msi、msp、mst、ocx、appx、reg、jar、mmc、hta、sys)配置启动阻止策略。为此,管理员对用户计算机上的应用程序进行清点,并接收带有元数据的列表(供应商、证书、名称、版本、安装路径等)。如果稍后在主机上出现新的应用程序,则也会对它们进行清点。

应用程序会自动分组到分层类别中(例如,游戏、办公应用程序、浏览器)。类别可帮助管理员创建应用程序启动策略组。对于用户组,管理员可以阻止启动特定应用程序、应用程序类别或特定条件下的应用程序(例如,KSN 云评分较低的应用程序)。

应用程序控制还提供了多种工具来简化白名单规则的初始配置,包括可基于清单结果创建规则的向导、Kaspersky 建议的预定义规则以及基于受信任来源(文件位置或参考计算机)动态更新的白名单规则。

用户可以通过 KESB 界面请求管理员权限来启动应用程序。为避免阻止合法应用程序,管理员可以在测试模式下启用阻止规则。测试规则不会影响应用程序的启动,但是会向管理员通知任何触发,使他们能够识别不需要的应用程序启动阻止,并在其网络上测试建议的规则 - 甚至是完整的启动控制功能。

HIPS

应用程序的信任度类别除了控制应用程序的启动能力之外,还定义了权限:即应用程序在主机系统中可以执行的操作。权限控制基于规则,具有一组预定义的“现成”规则,可由家庭用户或企业解决方案的管理员修改。

对于每个信任度类别,规则定义了应用程序的以下能力:

- 修改文件、注册表项(读取、写入、创建、删除)

- 建立网络连接

- 访问网络摄像头和麦克风(即使对于受信任的应用程序,在这方面也会应用更严格的规则)

- 执行系统操作,例如打开进程、Windows 关机。必须控制系统操作,因为恶意软件可以使用它们来干扰其他进程的内存,注入代码或干扰操作系统操作。

每个规则都定义了它会影响的应用程序类别、它所控制的操作及其裁定:“允许”或“拒绝”。在家庭用户解决方案中,裁定也可以是“询问用户” - 提示用户做出决定,并缓存此类决定。

安全容器

通过使用一组特殊的 HIPS 规则,任何进程都可以在安全容器中运行:即使对于受信任的应用程序,对此进程的访问也高度受限。其他限制包括阻止屏幕截图、剪贴板保护和完整性控制,以保护进程免受恶意注入。通过这种方式,所有应用程序的内部数据(包括用户的个人数据)都将得到保护。此 HIPS 技术是“安全支付”(安全浏览器)模式的核心。

操作系统引导保护

在操作系统引导时,所有不受信任的应用程序都将被完全阻止,而其余应用程序将受到限制(例如,它们的网络访问将被阻止)。这可以减少计算机引导过程中遭受攻击的可能性。

The protection technologies of...