从在某个国家境内建设间谍基础设施,用于实时连接进行数据挖掘,到使用可执行 48 种命令的间谍工具,卡巴斯基实验室最新的报告揭示了 Naikon 攻击组织是如何在过去五年成功渗透中国南海周边国家的各种机构和组织的

从在某个国家境内建设间谍基础设施,用于实时连接进行数据挖掘,到使用可执行 48 种命令的间谍工具,卡巴斯基实验室最新的报告揭示了 Naikon 攻击组织是如何在过去五年成功渗透中国南海周边国家的各种机构和组织的。

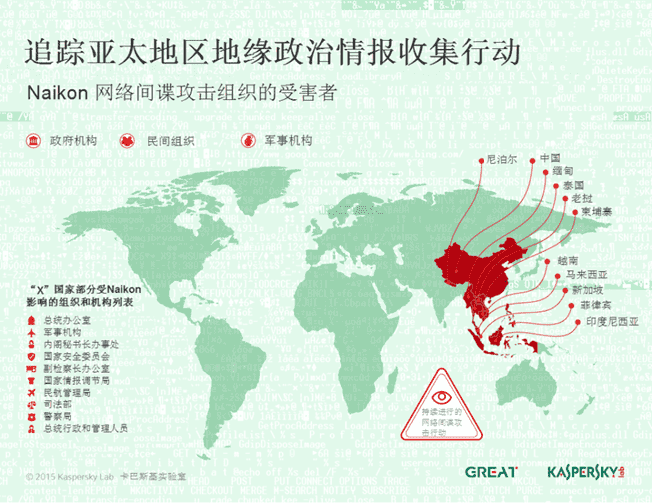

安全专家发现,Naikon 幕后的攻击者使用的语言好像是汉语,他们的主要攻击目标是这些国家的高级政府机构以及民间和军事组织,被攻击国家包括菲律宾、马来西亚、柬埔寨、印度尼西亚、越南、缅甸、新加坡、尼泊尔、泰国、老挝和中国。

卡巴斯基实验室发现 Naikon 攻击行动有以下特点:

- 每个被攻击国家均设立有专门的操作员,其任务是利用这个国家文化方面的特点进行攻击,例如有些国家的用户会使用个人邮箱账户处理工作事务;

- 攻击者会将基础设施(代理服务器)部署在被攻击国家境内,以便为实时连接和数据渗透提供日常支持;

- 这种攻击是一种历时已经至少五年的高强度和高调的地缘政治攻击行动;

- 攻击使用的代码是跨平台的,能够截获整个网络上的数据通讯;

- 远程管理工具的指令系统中包括 48 个命令,包括能够获取网络清单、下载和上传数据、安装插件模块或通过命令行工作的指令。

卡巴斯基实验室在最近发布的《Hellsing编年史:间谍对间谍的故事》报告中首次提到 Naikon 网络间谍威胁幕后的攻击者,报告中介绍了在高级可持续性威胁世界中关于报复的故事。Hellsing 幕后的攻击者在遭遇 Naikon 攻击后,决定采取报复措施。

“Naikon 幕后的网络罪犯设计出一种非常灵活的基础设施,可以部署到任何被攻击国家,同受害者系统建立信息隧道连接到命令中心。如果攻击者决定攻击另外一个国家的其他目标,可仅需建立一个新的连接即可。此外,攻击组织还有专门的针对攻击目标的操作员,所以 Naikon 网络间谍攻击组织的攻击行动很容易开展,”卡巴斯基实验室全球研究和分析团队首席安全研究员 Kurt Baumgartner 说。

Naikon 使用传统的鱼叉式钓鱼攻击技术对目标发动攻击,攻击邮件中包含能够引起潜在受害者兴趣的附件。这些附件可能看上去是 Word 文档,但其实是具有双扩展名的可执行文件。

卡巴斯基实验室建议相关组织采取以下安全措施预防感染:

- 不要打开不认识的人发送的邮件附件和链接

- 使用高级反恶意软件解决方案

- 如果对附件的安全性不确定,可以在沙盒中将其打开

- 确保使用最新版的操作系统,并且及时安装所有更新

卡巴斯基实验室保护用户免受恶意程序攻击,使用自动漏洞利用防护功能、强大的启发式功能和仿真技术检测Naikon 的组件,为用户提供保护。卡巴斯基实验室产品将 Naikon 恶意组件检测为Exploit.MSWord.CVE-2012-0158、Exploit.MSWord.Agent、Backdoor.Win32.MsnMM、Trojan.Win32.Agent 和 Backdoor.Win32.Agent。

要了解更多关于 Naikon 详情,请浏览 Securelist.com.\ 上的相关博文。