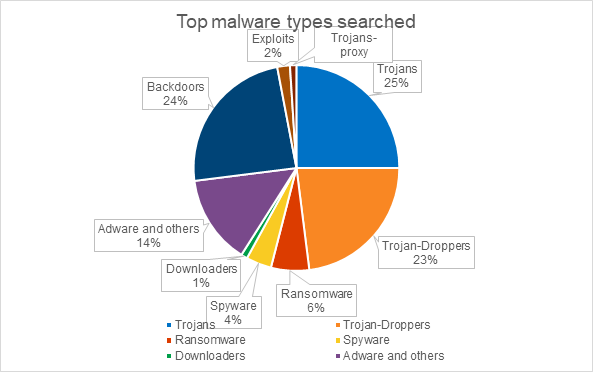

来自对卡巴斯基威胁情报门户网站的免费请求的匿名统计显示,被分析的恶意文件中,有近四分之三(72%)都属于三个类别,分别为:木马、后门程序和释放器。

统计数据还显示,研究人员最常调查的恶意软件类型与传播最广泛的恶意软件类型并不一致。

恶意行为检测只是攻击调查的起点。为了开发出响应和修复措施,安全分析人员需要找到攻击的目标,恶意对象的来源以及其流行程度等信息。卡巴斯基威胁情报门户网站能够帮助分析人员更快地揭示攻击的背景。卡巴斯基专家对卡巴斯基威胁情报门户的免费请求[1]进行检查,以揭示该门户处理的恶意对象最常与哪些威胁相关。

大多数情况下,提交的哈希值或上传的可疑文件结果都是木马(占所有请求的25%)、后门程序(24%)——这些恶意软件能够让攻击者远程控制计算机。另外,还有23%为木马释放器,能够杆状其他恶意对象。卡巴斯基安全网络(专门处理来自全球数百万自愿参与者的网络安全相关数据流的基础设施)的统计数据也显示,木马是传播方位最广的恶意软件类型。但是,后门程序和木马下载器并不是很普遍——它们仅占卡巴斯基端点安全产品拦截的所有恶意文件的7%和3%。

这种差异可以解释为,研究人员通常对攻击的最终目标感兴趣,而端点保护产品则是在早期阶段寻求预防。例如,他们不会允许终端用户打开恶意邮件或点击恶意链接,并且会阻止后门程序入侵用户计算机。除此之外,安全研究人员需要识别释放器内部的所有组件。

此外,这些恶意软件类别的流行可以用对特定威胁的兴趣来解释,因为研究人员需要对他们进行更为详细地分析。例如,很多用户会搜索有关 Emotet的信息,原因是今年初,出现了几条关于这种恶意软件的新闻。还有一些查询请求与 Linux 和 安卓操作系统上的后门程序有关。这些恶意软件家族只会引起安全研究人员的兴趣,与针对Microsoft Windows的威胁相比,其威胁级别相对较低。

“我们注意到,向卡巴斯基威胁情报门户网站提交免费查询病毒或将自身插入其他程序的代码片段的请求数量极低,只有不到1%,而这种威胁历来是端点解决方案检测到的最广泛的威胁之一。这种威胁会自我复制,并将其代码插入到其他文件中,这可能会导致受感染系统上出现大量恶意文件。我们可以看到,病毒很少会引起研究人员的兴趣,很可能与其他威胁相比,这类威胁缺乏新意,” 威胁监控和启发式检测负责人 Denis Parinov 评论说。

卡巴斯基威胁情报门户网站是公司威胁情报的一站式访问平台,提供了卡巴斯基20多年来收集的所有网络攻击数据和见解。用户可以免费访问其精选功能,包括检查文件、URL链接和IP地址。请点击这里访问。

[1] 匿名请求汇总自2019年11月至2020年5月。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全公司。卡巴斯基不断将深度威胁情报和安全技术转化成最新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,全面抵御复杂的和不断演化的数字威胁。全球有超过4亿用户使用卡巴斯基技术保护自己,我们还帮助全球250,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.