2018年,卡巴斯基全球研究和分析团队(GReAT)发布了关于AppleJeus的调查发现,AppleJeus是由威胁组织Lazarus发动的旨在窃取加密货币的攻击行动。

2018年,卡巴斯基全球研究和分析团队(GReAT)发布了关于AppleJeus 的调查发现,AppleJeus是由威胁组织Lazarus发动的旨在窃取加密货币的攻击行动。现在,新的发现显示,这个臭名昭著的威胁组织采取了更为精心设计的步骤继续实施攻击,并且改进了策略和程序,还使用电报作为其新的攻击媒介之一。受害者包括英国、波兰、俄罗斯和中国的用户,其中还包括几家与加密货币有关的业务实体在这次攻击行动中遭受影响。

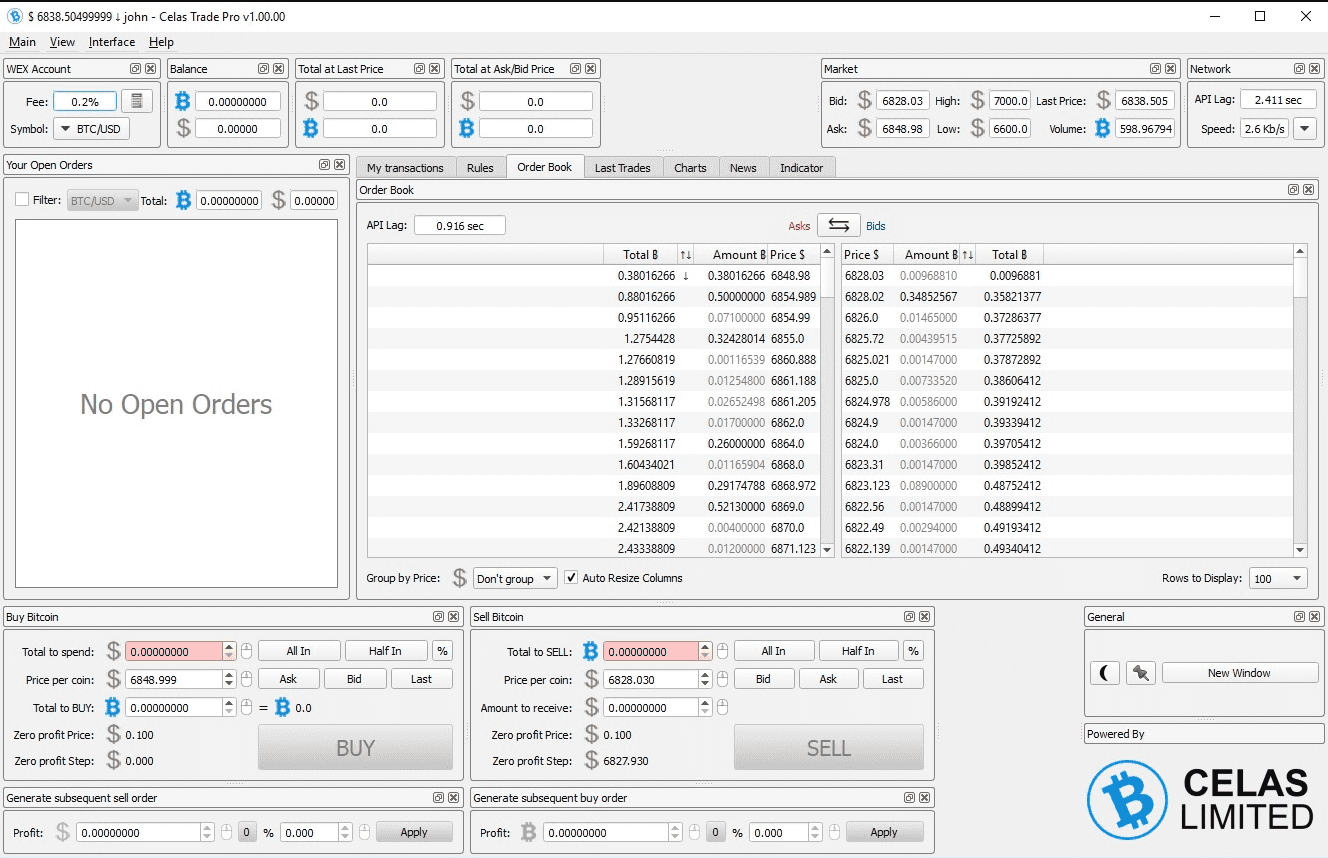

Celas Trade Pro 的屏幕截图

Lazarus威胁组织是最活跃和高产的高级可持续性威胁(APT)组织之一,该组织针对加密货币相关组织实施了大量攻击行动。在最初的2018年AppleJeus攻击行动中,该威胁组织创建了一个假冒的加密货币公司,用于传播其操控的应用程序,并且利用潜在受害者的高度信任实施攻击。这次攻击行动的标志是Lazarus打造了其第一个macOS恶意软件。用户从第三方网站下载这款应用,并通过伪装成常规应用程序更新的方式来分发了恶意负载 有效负载使攻击者能够完全控制用户的设备并窃取加密货币。

卡巴斯基研究人员发现,在“后续”攻击行动中,该组织的攻击策略发生了显著变化。2019年的攻击在攻击媒介方面模仿了之前的攻击,但是进行了一些改进。这一次,Lazarus创建了一些假冒的加密货币相关网站,这些网站上有虚假的虚拟货币组织的电报频道的链接,并通过该即时通讯工具传播恶意软件。

就如AppleJeus攻击行动最初开始时那样,这次的攻击也包含两个阶段。用户首先要下载一个应用程序,相关的下载器会从远程服务器获取下一个负载,最终使攻击者能够使用永久后门完全控制受感染的设备。但是,这一次,为了躲避基于行为的安全解决方案的检测,攻击者仔细设计了负载的交付方式。在针对基于macOS的目标的攻击中,向macOS下载器添加了身份验证机制,并更改了开发框架,此外,这次采用了无文件感染技术。当针对Windows用户攻击时,攻击者避免了使用Fallchill恶意软件(该恶意软件正在首次的AppleJeus攻击行动中使用),而是创建了仅根据给定值进行检查后才能在特定系统上运行的恶意软件。这些变化表明,威胁组织在攻击中变得更加谨慎,采用了新方法来避免被发现。

Lazarus 还对 macOS 恶意软件进行了重大修改,并扩大了版本数。与上次攻击不同,这次攻击中,Lazarus使用了开源的QtBitcoin Trader来打造macOS安装程序,在AppleJeus后续攻击中,该威胁组织就开始使用其自制代码构建恶意的安装程序。这些发展表明威胁组织将继续创建macOS恶意软件的变种,而我们最近的发现是这些变化的中间结果。

这些后续AppleJeus攻击行动表明,尽管加密货币市场停滞不前,但Lazarus继续投资于与加密货币相关的攻击,使其更加复杂。这些恶意软件的进一步变化和多样化表明,没有理由相信这些攻击的数量不会增加,并成为更严重的威胁,”卡巴斯基安全研究员Seongsu Park评论说。

Lazarus组织以其复杂的攻击行动和与朝鲜的联系而闻名,不仅因其网络间谍和网络破坏攻击而闻名,而且还出于经济动机的攻击而闻名。包括卡巴斯基在内的一些研究人员之前就报道过关于该组织针对银行和其他大型金融企业的攻击。

要抵御这类以及类似攻击,我们加以加密货币企业采取以下措施:

- 为所有员工都引入基础的安全意识培训项目,让他们可以更好地分辨钓鱼攻击企图

- 进行应用程序安全评估。这样做可以帮助您向潜在投资者展示您的可靠性

- 监视智能合约执行环境中出现的漏洞

对于已经开始探索或计划加入加密货币的消费者,卡巴斯基建议:

- 仅使用可靠和经过验证的加密货币平台

- 不要点击把您引诱到在线银行或网络钱包的链接

更多有关AppleJeus后续攻击的详情,请访问Securelist.com.