该产品已经更新,增加了对容器的保护,新增了容器、镜像和仓库扫描功能,以实现与持续集成和交付管道(CI/CD)的集成。另外,为了支持企业使用各种公有云平台,卡巴斯基混合云安全还增加了对谷歌云的保护。

能够影响软件开发的供应链攻击是网络罪犯实施攻击的有效工具,利用这种攻击,他们可以将一段恶意代码植入合法软件中。例如,在ShadowPad攻击中就使用了这种攻击方法,在一个流行的合法商业软件产品的代码库中嵌入了一个后门。供应链攻击也会攻击开源仓库,比如在 Docker Hub发现了17个包含后门的容器镜像,或者 RubyGems 导致用户下载了725个恶意安装包近10万次。

对软件开发人员来说,防止这种供应链攻击非常重要,尽管要找到有效地安全工具很难,因为按需验证快速变化的开发环境的完整性往往在技术上具有挑战性。网络安全解决方案也不应影响应用程序的上市时间或DevOps习惯的IT整体灵活方法,例如能够上下扩展云工作负载或使用不同的开源工具。

卡巴斯基混合云安全将DevOps和IT安全两个世界协调在一起。它可以帮助企业将安全工具集成到开发流程中,在不影响开发速度的前提下,将容器被入侵和供应链攻击的风险降到最低。

该产品现在可以通过精细的反病毒扫描来确保Docker容器环境的安全。使用文件威胁保护,扫描容器和镜像及其所有层,以揭示威胁,甚至能够扫描底层。扫描可以在运行容器的命名空间中访问对象时进行(访问扫描,OAS),也可以在具有灵活域控制的任务中进行(按需扫描,ODS)。它还允许内核内存扫描。新增的网络和网络威胁防护确保了互联网流量的安全,并防止对Linux主机和容器的网络攻击。

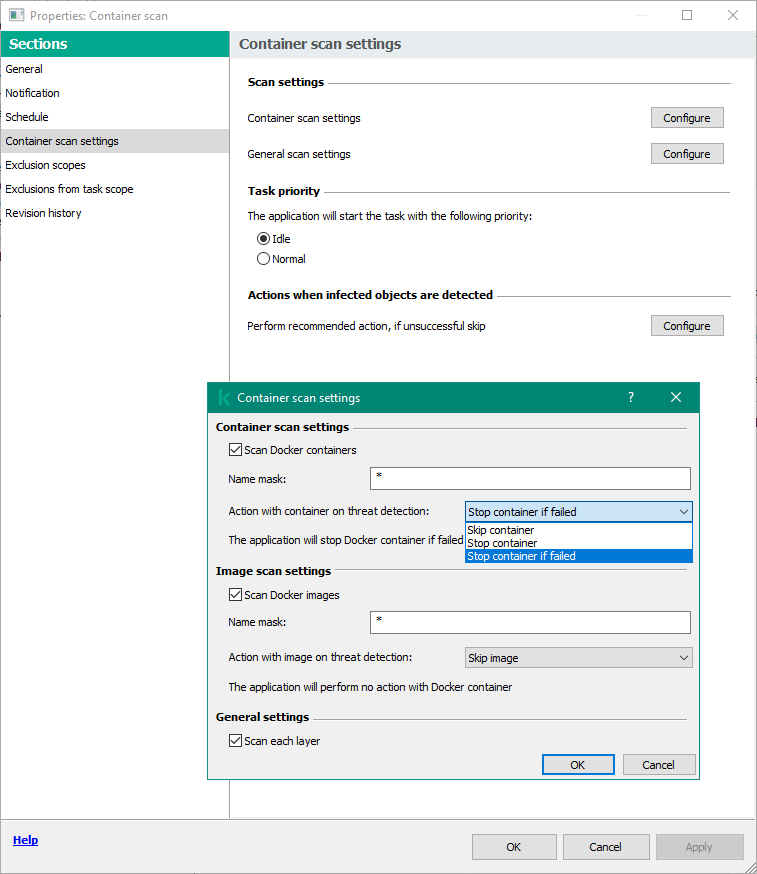

容器扫描任务设置截图:选择扫描的容器和镜像,设置威胁检测行动和启用/禁用层级扫描

卡巴斯基混合云安全可以保护开源代码库的使用,防止供应链中毒。软件开发人员可以在包括TeamCity或Jenkins Pipeline等在内的持续集成和持续交付(CI / CD)管道中添加安全步骤。可以通过命令行和应用程序编程接口(CLI和API)进行集成,这些接口允许开发人员在管道管理工具中运行脚本,以便在不同阶段扫描容器和代码库镜像。

公共云平台的用户可以根据软件开发和其他业务需求从更多选项中进行选择,因为除了支持已有的产品如AWS和Microsoft Azure外,该产品现在可以与谷歌云集成。卡巴斯基混合云安全可以无缝扩展到客户在谷歌云中的工作负载。通过卡巴斯基安全中心的一个控制面板,就可以对云环境进行安全管理。

“持续的软件开发是一种独特的环境,需要特定的网络安全方法。为了保持敏捷,DevOps可能会绕开正式的IT批准流程,这对于在开发过程中构建网络安全性提出了挑战。但是,重要的是要安全地利用容器和开放源代码,以降低在不知情的情况下将恶意代码嵌入到软件中的风险,正如在RubyGems攻击和其他案例中发现的那样。卡巴斯基混合云安全通过IT安全和DevOps合作的双赢方案,帮助企业找到解决这一挑战的方法。该解决方案为DevOps提供了可理解的工具,并且不会影响其流程;它还能帮助IT安全团队为基础设施中可能还未涵盖的部分建立一个成熟的保护层,”卡巴斯基高级产品营销经理 Andrey Pozhogin 评论说。

更多有关卡巴斯基混合云安全和DevOps保护的详情,请访问产品页面。