卡巴斯基实验室全球研究和分析团队(GReAT)在过去几个月中,对不同网络攻击团伙针对亚太(APAC)和远东地区的一系列网络间谍攻击行动进行了监控,发现这些攻击的一个共同特征:为了使用恶意软件感染受害者,攻击者通过CVE-2015-2545漏洞利用程序实施攻击

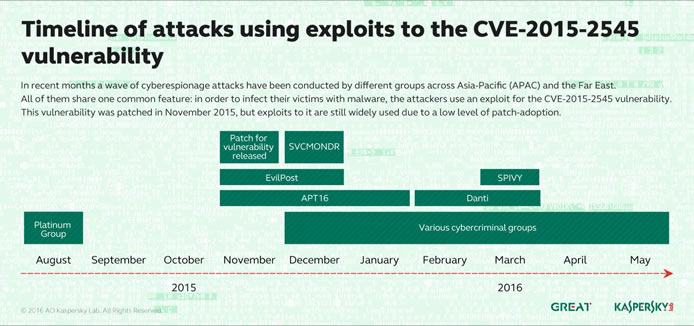

卡巴斯基实验室全球研究和分析团队(GReAT)在过去几个月中,对不同网络攻击团伙针对亚太(APAC)和远东地区的一系列网络间谍攻击行动进行了监控,发现这些攻击的一个共同特征:为了使用恶意软件感染受害者,攻击者通过CVE-2015-2545漏洞利用程序实施攻击。这种存在于Microsoft Office软件中的漏洞已经于2015年底被修补,但现在仍然为网络罪犯所利用。已知的使用这种漏洞利用程序的网络犯罪团伙有Platinum、APT16、EVilPost和SPIVY,最近又有一个被称为Danti的新的网络间谍攻击团伙加入这一行列。

漏洞利用程序是一种被网络间谍攻击组织和网络罪犯广泛使用的恶意工具,可以隐蔽地利用恶意软件感染受攻击计算机。几年前,使用所谓的零日漏洞(即在自然环境中使用的漏洞,而且受影响的软件厂商还没有发布针对该漏洞的修复补丁)进行攻击是定义复杂攻击者的主要特征。但是,现在情况已经有所变化。现在,网络间谍攻击团伙更多地使用已知漏洞,因为这样成本更低,而且也能够取得不错的感染率。

CVE-2015-2545漏洞允许攻击者使用一种特殊的EPS图片文件执行任意代码。这种漏洞利用程序的风险非常高,因为它使用了PostScript技术,能够绕过Windows自带的地址空间布局随机化(ASLR)和数据执行保护(DEP)保护技术。Danti是最新发现的使用这一漏洞进行攻击的网络犯罪团伙。

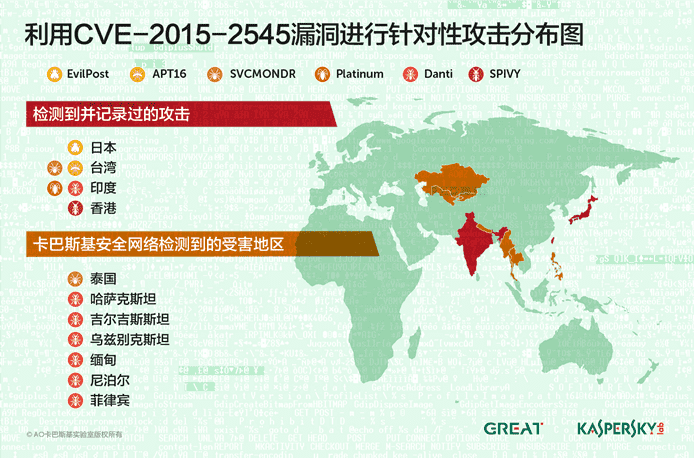

Danti攻击团伙的主要目标为外交机构,其可能已经获取到印度政府机构的内部网络访问权限。根据卡巴斯基安全网络,我们在哈萨克斯坦、吉尔吉斯斯坦、乌兹别克斯坦、缅甸、尼泊尔和菲律宾也检测到Danti木马。该团伙的攻击行为在2月初被发现,并且一直持续到现在。

这种漏洞利用程序通过鱼叉式钓鱼邮件传播。为了吸引潜在受害者的注意,Danti幕后的攻击者会假冒多个印度高级政府官员的名义撰写邮件。一旦成功利用漏洞,Danti后门程序就会安装到受感染系统上,让攻击者可以访问受感染机器,窃取其中的敏感数据。

Danti网络间谍攻击团伙的背景未知,但卡巴斯基实验室研究人员怀疑该团伙同Nettraveler和DragonOK团伙有关。

此外,卡巴斯基实验室研究人员还发现来源不明的利用CVE-2015-2545漏洞针对台湾和泰国组织进行的攻击。根据漏洞被利用后下载到系统中的木马名称,这类攻击被命名为SVCMONDR。这种木马同Danti团伙使用的木马不同,但是同Danti和APT16攻击团伙使用的木马有很多相似功能。

“我们预计将会发现更多利用这种漏洞利用程序进行的攻击,我们将继续监控最新的攻击行动,关注这些攻击和同区域其它攻击之间的潜在联系。仅利用一种漏洞实施大量的攻击,这一现象表明两点:首先,攻击者避免投入太多资源开发复杂的攻击工具,例如零日漏洞利用程序,因为一日漏洞利用程序同样非常有效。其次,受攻击企业和政府机构的补丁采用率很低。我们督促企业一定要重视IT基础设施中的补丁管理,这样至少可以保护自身不受未知漏洞的危害”,卡巴斯基实验室亚太区研究中心首席安全专家Alex Costev表示。

请访问Securelist.com,了解有关利用CVE-2015-2545漏洞进行的针对性攻击的更多详情。

请浏览卡巴斯基企业博客,了解有关卡巴斯基实验室技术如何抵御利用漏洞进行网络攻击的更多详情。