2022年10月,卡巴斯基研究人员发现了一场持续的高级可持续威胁(APT)活动,该活动针对位于受俄罗斯和乌克兰之间持续冲突影响地区的组织。这项间谍活动被称为CommonMagic,其至少从2021年9月就开始活跃,并且在攻击中使用以前未知的恶意软件来收集目标的数据。被攻击目标包括位于顿涅茨克、卢甘斯克和克里米亚地区的行政、农业和运输组织。

攻击是使用名为PowerMagic的基于PowerShell的后门和一个名为CommonMagic的新恶意框架执行的。后者能够从USB设备中窃取文件,收集数据并将其发送给攻击者。但是,它的潜力并不限于这两种功能,因为模块化框架的结构允许通过新的恶意模块引入额外的恶意活动。

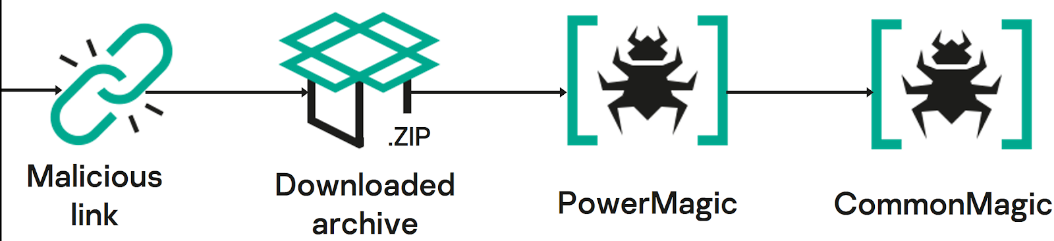

攻击很可能是从鱼叉式网络钓鱼或类似的方法开始的,正如感染链中的下一个步骤所暗示的。攻击很可能是通过钓鱼邮件或类似方法开始的,这一点由感染链中的下一步所暗示。攻击目标被引导访问一个URL,该URL又指向托管在恶意服务器上的ZIP压缩包。压缩包包含一个部署PowerMagic后门的恶意文件和一个良性的诱饵文档,旨在误导受害者相信其内容是合法的。卡巴斯基发现了一些此类诱饵压缩包,标题涉及各个与该地区相关的组织的法令。

诱饵Word文件(主题:克里米亚共和国国家杜马选举结果)

一旦受害者下载了压缩包并点击其中的快捷方式文件,就会感染PowerMagic后门。后门从位于公共云存储服务上的远程文件夹接收命令,执行来自服务器的命令,然后将执行结果上传回云端。PowerMagic还在系统中设置自身,以便在感染设备启动时持续启动。

卡巴斯基发现,所有感染PowerMagic的被攻击目标也都感染了我们称之为CommonMagic的模块化框架。这表明PowerMagic可能正在部署CommonMagic,尽管从现有数据中尚不清楚感染是如何发生的。CommonMagic框架由多个模块组成。每个框架模块都是在单独的进程中启动的可执行文件,模块之间可以相互通信。该框架能够从USB设备中窃取文件,并且每三秒钟截屏一次并将其发送给攻击者。

CommonMagic框架的感染链

在撰写本文时,尚未发现此次攻击所使用的代码和数据与任何先前已知的攻击之间存在直接联系。然而,由于该攻击仍在进行中,调查仍在进行中,有可能进一步的研究会揭示能够帮助我们对这些攻击进行溯源的额外信息。有限的受害者和诱饵的主题表明,攻击者很可能对危机地区的地缘政治局势有特殊兴趣。

“地缘政治总是影响网络威胁格局,并导致新威胁的出现。一段时间以来,我们一直在监测与俄罗斯和乌克兰之间冲突有关的网络活动,这是我们的最新发现之一。尽管CommonMagic活动中使用的恶意软件和技术并不是特别复杂,但使用云存储作为命令和控制基础设施是值得注意的。我们将继续我们的调查,并希望能够分享更多关于这场攻击行动的见解,”卡巴斯基全球研究与分析团队(GReAT)安全研究员Leonid Bezvershenko评论说。

要阅读有关CommonMagic攻击活动的完整报告,请访问Securelist.

为了避免成为已知或未知威胁参与者发动针对性攻击的受害者,卡巴斯基研究人员建议采取以下措施:

· 为您的 SOC 团队提供对最新威胁情报(TI)的访问。卡巴斯基威胁情报门户网站是卡巴斯基威胁情报的一站式访问点,提供卡巴斯基超过20年来收集的网络攻击数据以及见解。

· 使用由GReAT专家开发的卡巴斯基在线培训课程来提升您的网络安全团队对抗最新针对性威胁的能力。

· 为了实现端点级别的检测和及时的调查和修复,请部署EDR解决方案,例如卡巴斯基端点检测和响应。

· 除了采取基础端点保护措施外,请部署能够在早期阶段在网络层面检测高级威胁的企业级安全解决方案,例如卡巴斯基反针对性攻击平台

· 由于很多针对性攻击都是从网络钓鱼或其他社交工程手段开始的,所以为员工引入安全意识培训并教授实用安全技巧非常重要。例如可以使用卡巴斯基自动化安全意识平台