卡巴斯基实验室的反恶意软件研究团队检测到一种截止到目前发现的最为危险的安卓网银木马

卡巴斯基实验室的反恶意软件研究团队检测到一种截止到目前发现的最为危险的安卓网银木马。这种名为Acecard的恶意软件能够攻击近50家不同的金融应用和服务的用户,还能够绕过Google Play在线商店的安全措施。

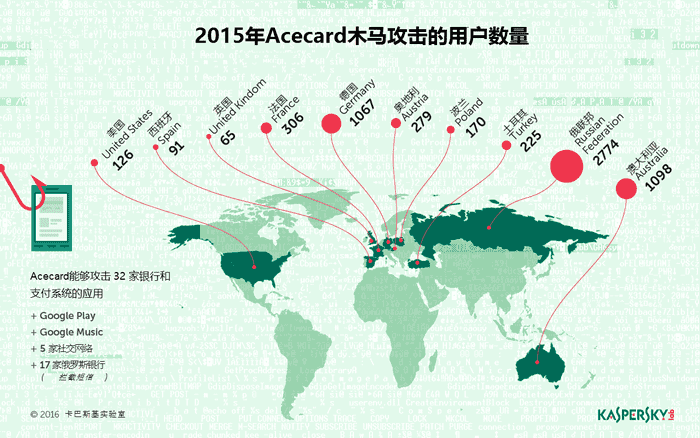

2015年第三季度,卡巴斯基实验室的专家检测到澳大利亚地区针对手机银行的攻击数量出现不同寻常的上升。这种情况非常可疑,很快,我们就发现造成这一现象的主要原因是一种网银木马:Acecard。

Acecard木马家族的恶意软件几乎使用目前所有的恶意软件功能,从窃取银行短信和语音信息到利用假冒的登陆信息覆盖官方应用窗口,试图窃取用户的个人信息和账户详情。最新版的Acecard木马能够攻击约30家银行和支付系统的客户端应用。考虑到这种木马能够根据指令,覆盖任何应用的窗口,所以遭受攻击的金融应用整体数量可能会更多。

除了银行应用外,Acecard还能够利用钓鱼窗口覆盖以下应用:

- 即时通讯服务:whatsApp、Viber、Instagram和Skype;

- 社交网络:Vkontakte、Odnoklassniki、Facebook、Twitter;

- Gmail客户端;

- PayPal移动应用;

- Google Play和Google Music应用。

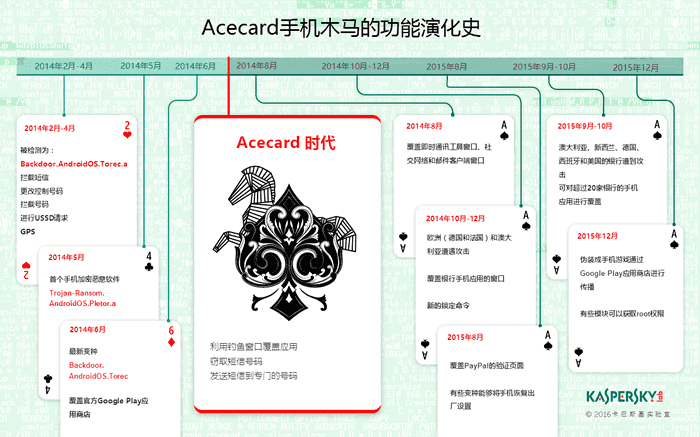

这种恶意软件最早于2014年2月被检测到,但是很长时间以来,其几乎没有表现出恶意行为的迹象。但是到2015年,情况发生了变化,卡巴斯基实验室的研究人员发现攻击数量大幅上升。从2015年5月至12月,有超过6,000名用户遭遇到这种木马的攻击。大多数受攻击的用户位于俄罗斯、澳大利亚、德国、奥地利和法国。

在对这种恶意软件进行为期两年的观测过程中,卡巴斯基实验室的研究人员见证了这种木马的发展。卡巴斯基实验室记录到超过10种最新版本的木马,每种最新版本的木马都较上一版本具有更多的恶意功能。

Google Play遭遇攻击

移动设备通常是通过下载伪装成合法应用的恶意应用造成感染的。Acecard经常会伪装成Flash Player或PornoVideo应用进行传播,有时候也会伪装成一些实用或常用的软件进行传播。

但是,这并不是这种恶意软件进行传播的唯一方式。2015年1月28日,卡巴斯基实验室的专家发现在Google Play官方应用商店出现了一种版本的Acecard木马―― Trojan-Downloader.AndroidOS.Acecard。该木马伪装成一款游戏进行传播。当通过Google Play安装后,用户会在设备桌面发现一个Adobe Flash Player的图标,真正安装的恶意应用不会存在任何痕迹。

幕后黑手是谁?

通过仔细分析恶意软件代码,卡巴斯基实验室专家倾向于认为Acecard的编写者同首个安卓平台下的TOR木马Backdoor.AndroidOS.Torec.a 和首个移动设备下的加密恶意软件/勒索软件Trojan-Ransom.AndroidOS.Pletor.a幕后的网络罪犯是同一伙人。

相关证据包括相似的代码行(手段和类名称)和使用同样的C&C(命令和控制)服务器。这表明,Acecard是由一个强大的并且经验丰富的网络犯罪组织创建的,而且这些网络罪犯很可能所说的语言是俄语。

“这一网络犯罪组织使用了几乎所有可用的手段传播Acecard网银木马。这种木马能够伪装成其他应用进行传播,还可以通过官方应用商店进行传播,或者通过其它木马传播。这种恶意软件最显著的功能是能够覆盖超过30种银行和支付系统应用以及社交媒体、即时通讯应用和其它应用的窗口。Acecard的功能再加上其传播手段,使得这种银行木马成为目前对用户威胁最大的威胁之一,”卡巴斯基实验室资深恶意软件分析师Roman Unuchek警告说。

为避免遭遇这种恶意软件感染,卡巴斯基实验室建议用户:

- 不要从Google Play或内部资源中下载或/安装不受信任的应用;

- 不要访问具有特定内容的网站,不要点击可疑链接;

- 在移动设备上安装可靠的安全解决方案,例如卡巴斯基安全软件安卓版;

- 确保安全解决方案的反病毒数据库保持更新并且正常工作

想要了解更多关于Acecard木马的详情,请访问Securelist.com.