通过间谍电影或者《黑客军团》这样的电视剧,让普通大众了解到关于网络气隙隔离的的一些信息,其中的重点在于根本就不联网的系统不会遭到黑客入侵。

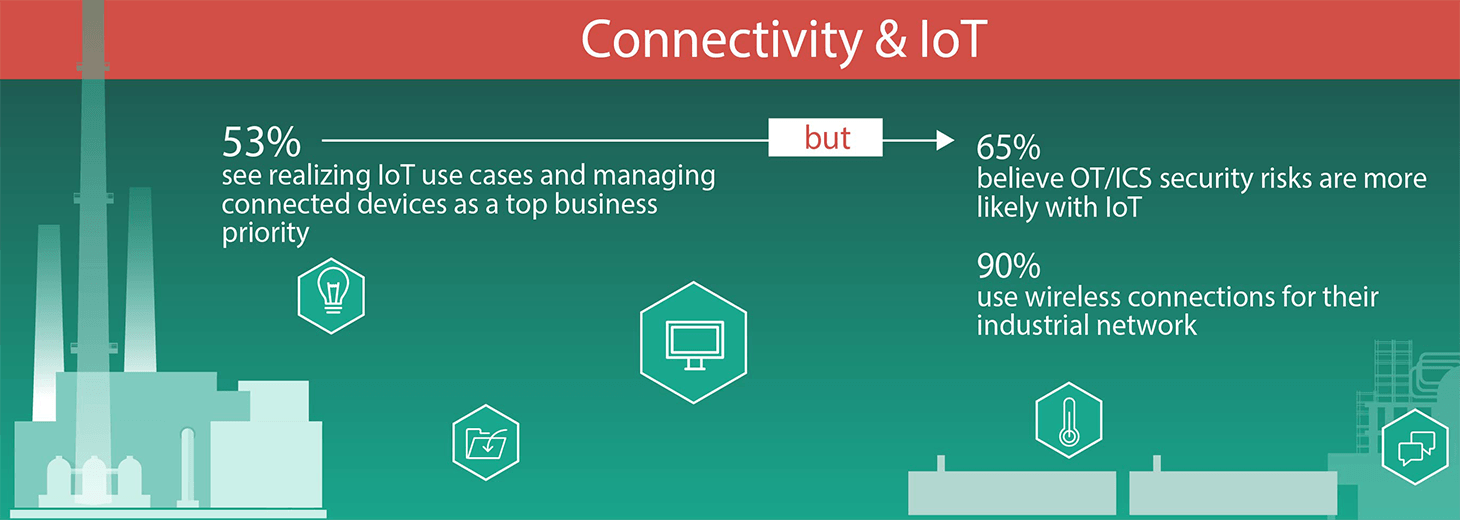

不过,”气隙隔离”概念并不像曾一度被广泛认为的那样,是解决黑客入侵的灵丹妙药 – 但或许与您可能会想到的原因不一样。根据我们最新的工业控制系统调查显示,90%的公司在工业控制系统(ICS)环境中使用无线连接 – ICS环境在设计时就假定只供内部使用。但无线连接增大了这些工业网络连到互联网的可能性 – 也加大了受到大量恶意软件攻击的风险,而这些恶意软件原本是打算攻击普通计算机的。

结果,近一年来,有40%以上的工业企业至少发生过一起与运营技术、ICS或控制系统网络相关的网络安全事件。其中近三分之二的企业表示,事件原因是常见恶意软件爆发。至少,这些是”2018年工业网络安全状况”调查中得到的结果。

当然,联网变多只是问题的一部分。《福布斯》记者称,他发现在天然气和石油行业中,有10家企业使用的控制系统依赖过时的操作软件。油气行业在以任何方式改变软件或流程方面非常的保守,了解到这点后,我们可以肯定地说,使用过时软件的绝不止是这10家企业。

问题的另一部分可能在于实施防御措施的方式。大多数企业在办公网络中采用的是传统反恶意软件和反病毒解决方案,但在工业网络中却并未安装这些防御解决方案。这是可以理解的;因为他们害怕反恶意软件解决方案会干扰到技术过程,导致更多问题要解决。

但是,这一原因并不能解释我们在调查中的另一项发现:只有56%的公司实施了用于运营技术/工业控制系统的网络监测和日志分析工具。28%的企业甚至都不明白执行定期漏洞扫描的概念。

请阅读我们的报告《2018年工业网络安全状况》,了解关于调查结果的更多内容。

ICS

ICS

提示

提示