5月12日星期五,全球大量企业和组织遭受到大规模的勒索软件攻击。这种名为WannaCry的勒索软件会利用Windows系统的一个漏洞(目前已被修补)实施攻击,这种漏洞于3月14日在Shadowbrokers黑客组织dump的数据中被发现。

周末期间,卡巴斯基实验室的研究人员也一直在追踪这种威胁的最新演化情况。

勒索软件的演化

截止到周一,该恶意软件的变种总数量仍然不明,但是在周末期间,出现了两种值得注意的最新变种。卡巴斯基实验室并不认为这些变种是WannaCry的原作者编写的,这些变种很可能是其他网络罪犯在此基础上进行的修改,目的是利用这次攻击达到自己的目的。

第一种变种从星期日早上约02.00点(协调世界时/格林威治标准时间)开始传播,这种变种经过修改后,会连接同原版不同的域名。截止到目前,卡巴斯基实验室已经发现了三个这种变种的受害者,位于俄罗斯和巴西。

第二种变种也是在周末出现的 ,而且似乎被移除了杀死开关。这个变种似乎无法进行传播,原因可能是它本身包含bug。

迄今为止的感染数量

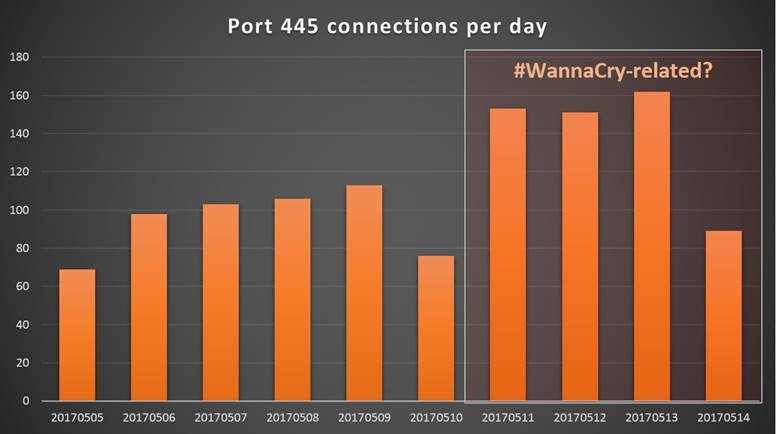

对网络日志的深入分析显示,WannaCry勒索软件可能是从5月11日星期四开始传播的。

目前很难估计全部的感染数量。我们的遥测数据显示超过45,000名用户遭受攻击,但是这只代表了全部攻击数量中的一部分(只反映了卡巴斯基实验室客户遭遇攻击的比例)。

大多数WannaCry版本中都包含杀死开关,而MalwareTech利用其创建了一个sinkhole,帮助重定向受害者的流量。通过sinkhole数据,可以更精确地了解全球的感染情况。目前,MalwareTech的sinkhole已经收集到约200,000次来自“杀死开关”代码的重定向。

需要之处的是,这些数量还不包括企业网络内的感染,因为这些计算机需要利用代理服务器才能够连接互联网,这意味着真正的受害者数量可能会更多。

卡巴斯基实验室在5月15日星期一检测到的WannaCry攻击数量同5月12日相比,下降了六倍。这表明这次的攻击好像已经正在逐渐得到控制。

卡巴斯基实验室给出的降低感染风险的建议

- 安装微软发布的官方补丁,关闭攻击所使用的漏洞(Windows XP、Windows 8和Windows Server 2003 同样有可用的补丁)

- 确保网络中的所有节点都启用安全解决方案

- 对于没有使用卡巴斯基实验室产品的用户,建议安装面向企业的并且免费的卡巴斯基反勒索软件工具(KART)

- 如果正在使用卡巴斯基实验室解决方案,请确保解决方案包含系统监控组件(一种行为主动检测模块),并且该功能已启用

- 尽快执行卡巴斯基实验室解决方案的关键区域扫描任务,以检测可能存在的感染(如果该功能没有被关闭,则会在24小时内自动检测到感染)

- 如果检测到MEM:Trojan.Win64.EquationDrug.gen,请重启系统

- 使用专门定制的威胁情报报告服务,了解有关最新攻击的情报

- WannaCry还能够攻击嵌入系统。. 我们建议为嵌系统安装专用的安全解决方案,这些解决方案应当同时启用反恶意软件保护和默认拒绝功能。

技术数据

有关WannaCry攻击的手段以及感染迹象等详情,请参阅我们于5月12日在Securelist发表的博文。今天晚些时候我们还将更新博客。

卡巴斯基实验室来自SANS ICS的网络日志和数据(https://isc.sans.edu/port.html?port=445)

两种最新的WannaCry勒索软件变种为:

变种1:md5: d5dcd28612f4d6ffca0cfeaefd606bcf

连接:ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

变种2:md5: d724d8cc6420f06e8a48752f0da11c66

卡巴斯基实验室:WannaCry威胁的最新进展,周一上午,5月15日

Kaspersky

相关文章 病毒播报

威胁组织Muddy Water扩大了对亚洲、欧洲和非洲政府目标的攻击

卡巴斯基实验室研究人员一直对Muddy Water的活动情况进行监控。这是一种最早在2017年发现的针对伊拉克和沙特阿拉伯目标进行攻击的高级威胁组织。阅读详情 >网络罪犯对至少400家工业企业实施鱼叉式钓鱼攻击以获取经济利益

卡巴斯基实验室研究人员检测到新一轮的金融鱼叉式钓鱼邮件,其目的是为了给网络罪犯赚钱。这些邮件会伪装成合法的采购和会计信函,对至少400家工业企业和机构进行了攻击,其中大多数位于俄罗斯。这一系列攻击从2017年秋天开始,攻击目标为数百家企业的计算机,涉及石油和天然气、冶金、能源、建筑和物流等行业。阅读详情 >